ACL 访问控制 (以 Cisco 为主)

访问控制列表(ACL)是一种基于包过滤的访问控制技术,它可以根据设定的条件对接口上的数据包进行过滤,允许其通过或丢弃。访问控制列表被广泛地应用于路由器和三层交换机,借助于访问控制列表,可以有效地控制用户对网络的访问,从而最大程度地保障网络安全。

ACL 配置的基本原则

1、按顺序执行,只要有一条满足,则不会继续查找

2、隐含拒绝,如果都不匹配,那么一定匹配最后的隐含拒绝条目,思科默认的

3、任何条件下只给用户能满足他们需求的最小权限

4、不要忘记把 ACL 应用到端口上

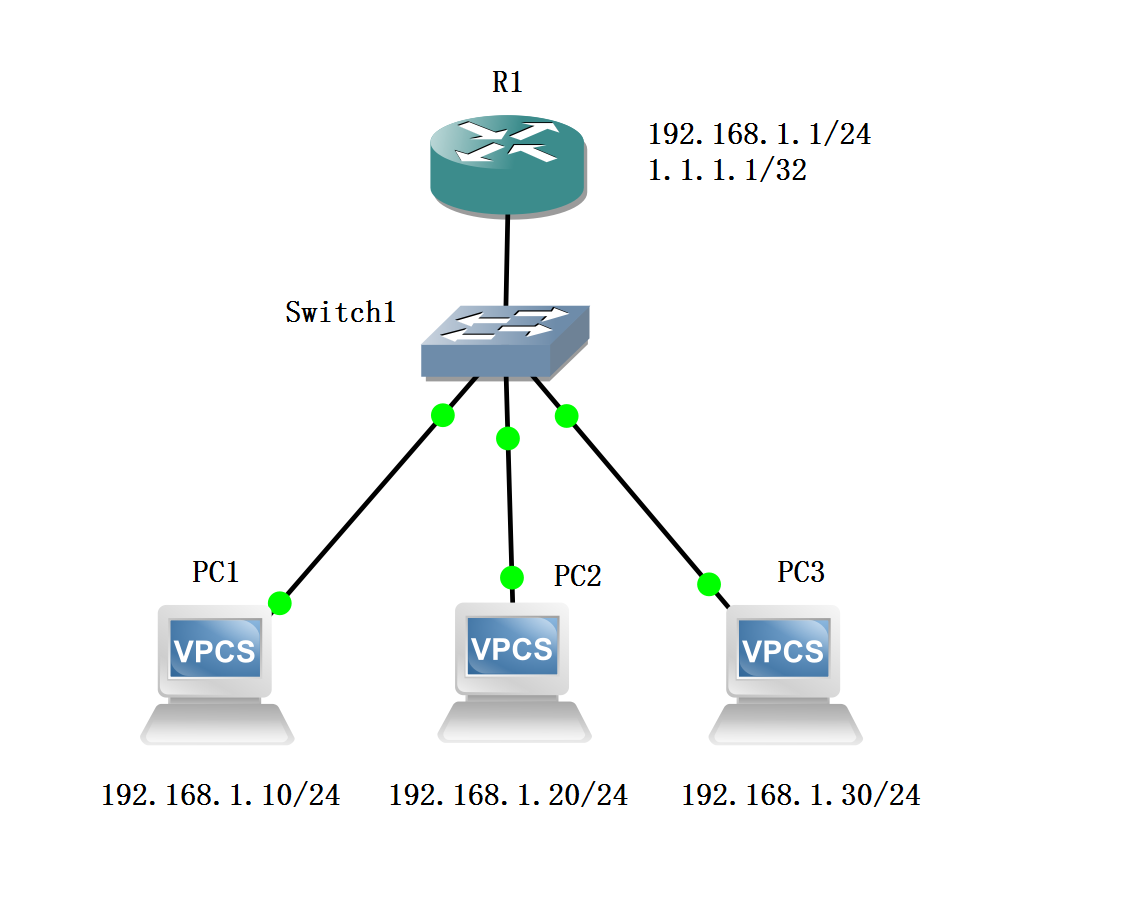

实验环境

1 | R1 |

实验 控制访问列表(协议版本) 1 :

禁用除 192.168.1.10 外的其他 设备 ping 路由 1.1.1.1 地址

在 R1 路由配置访问控制

1 | // 配置访问控制列表,注意先允许后拒绝 |

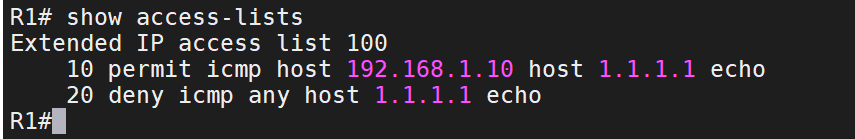

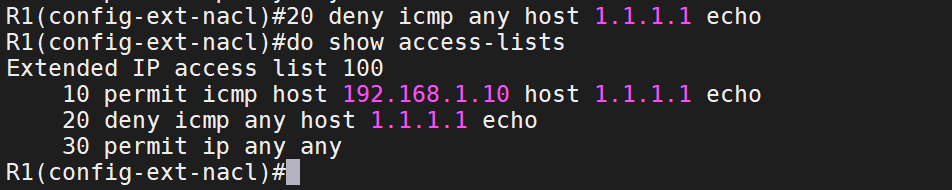

查看访问配置

1 | # show access-lists |

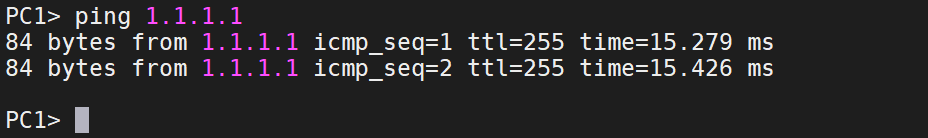

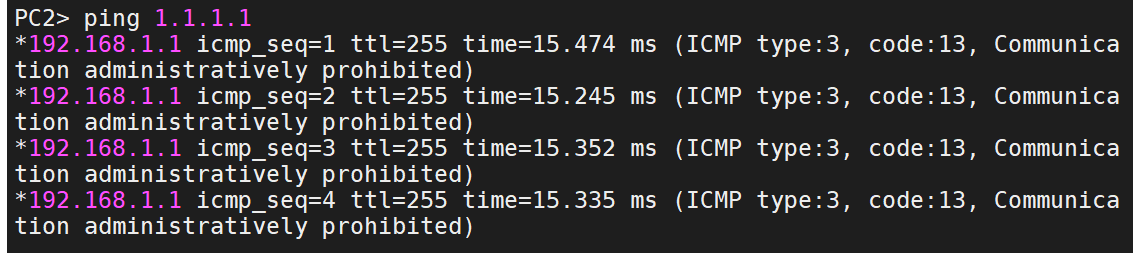

分别 查看 PC1 PC2 PC3 能否 ping 通

PC1 ping 1.1.1.1 结果

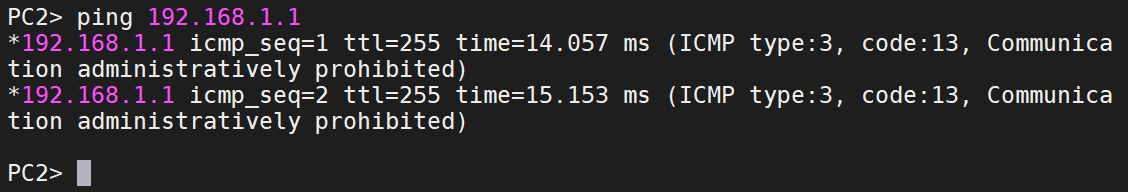

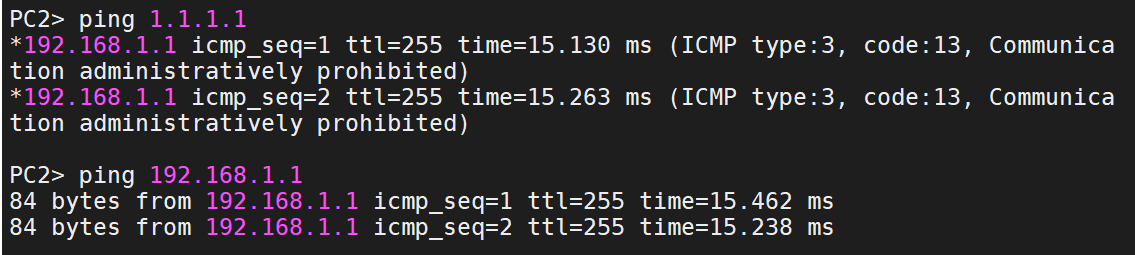

PC2 ping 1.1.1.1 结果

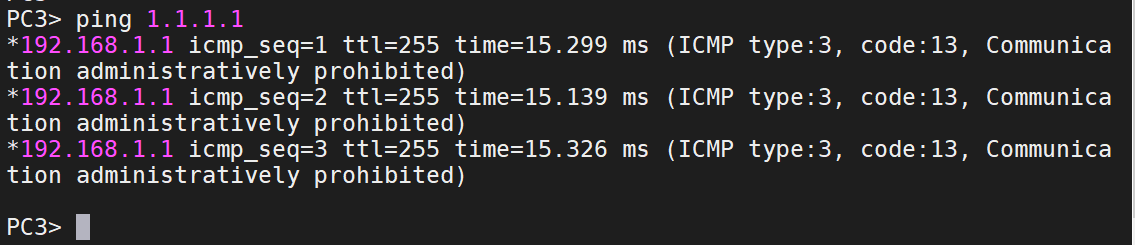

PC3 ping 1.1.1.1 结果

PC2 ping 192.168.1.1 结果

在最后添加允许所有的访问控制

1 | (config)# access-list 100 permit ip an any |

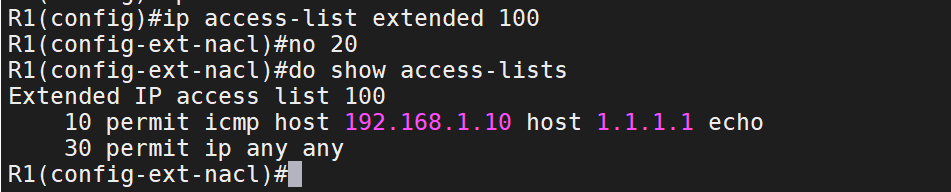

删除指定条目的访问控制

1 | (config)#ip access-list extended 100 |

添加指定位置的访问控制

1 | 20 deny icmp any host 1.1.1.1 echo |

实验 控制访问列表(端口版本) 2 :

删除之前配置的访问控制 100

1 | (config)#no access-list 100 |

R1 配置远程登录

1 | (config)# line vty 0 4 |

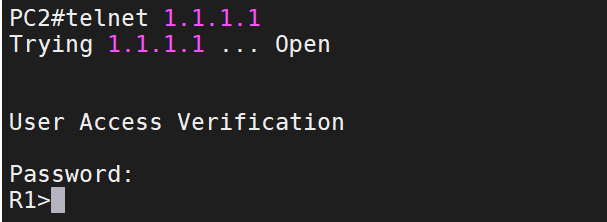

PC2 telnet 测试是否能够登录

1 | telnet 1.1.1.1 |

配置 扩展访问列表 (只允许 192.168.1.10 主机 telnet 1.1.1.1)

1 | (config)# ip access-list extended 100 |

附

1 | <0-65535> Port number |