Spring Security 基础 2

1. 基于数据库的自动登录

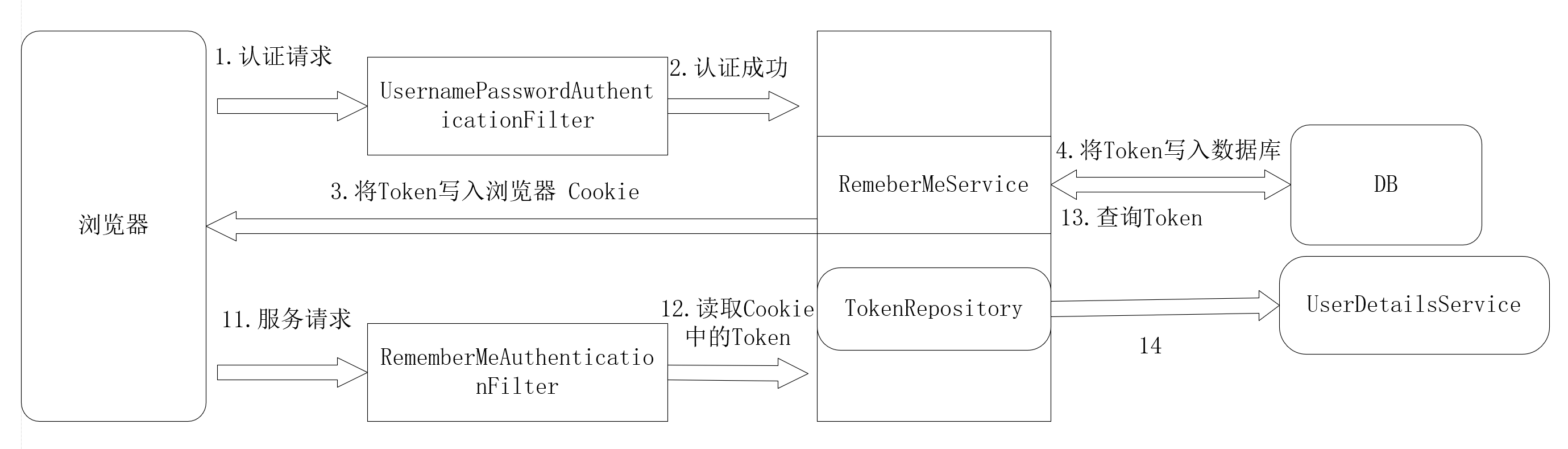

**实现原理:**首先用户登入成功后,会生成一个 token(加密串),这个 token,一边相应给浏览器,放到 cookie中,一边使用 token 和用户信息 存储到数据库中,而以后再次访问时,浏览器获取 cookie信息,拿着cookie信息到数据库进行比对,如果查询到对应信息,则认证成功,实现自动登录

1.1 建表

DROP TABLE IF EXISTS `persistent_logins`;

CREATE TABLE `persistent_logins` (

`username` varchar(64) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL,

`series` varchar(64) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL,

`token` varchar(64) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL,

`last_used` timestamp NOT NULL DEFAULT CURRENT_TIMESTAMP ON UPDATE CURRENT_TIMESTAMP,

PRIMARY KEY (`series`) USING BTREE

) ENGINE = InnoDB CHARACTER SET = utf8 COLLATE = utf8_general_ci ROW_FORMAT = Dynamic;

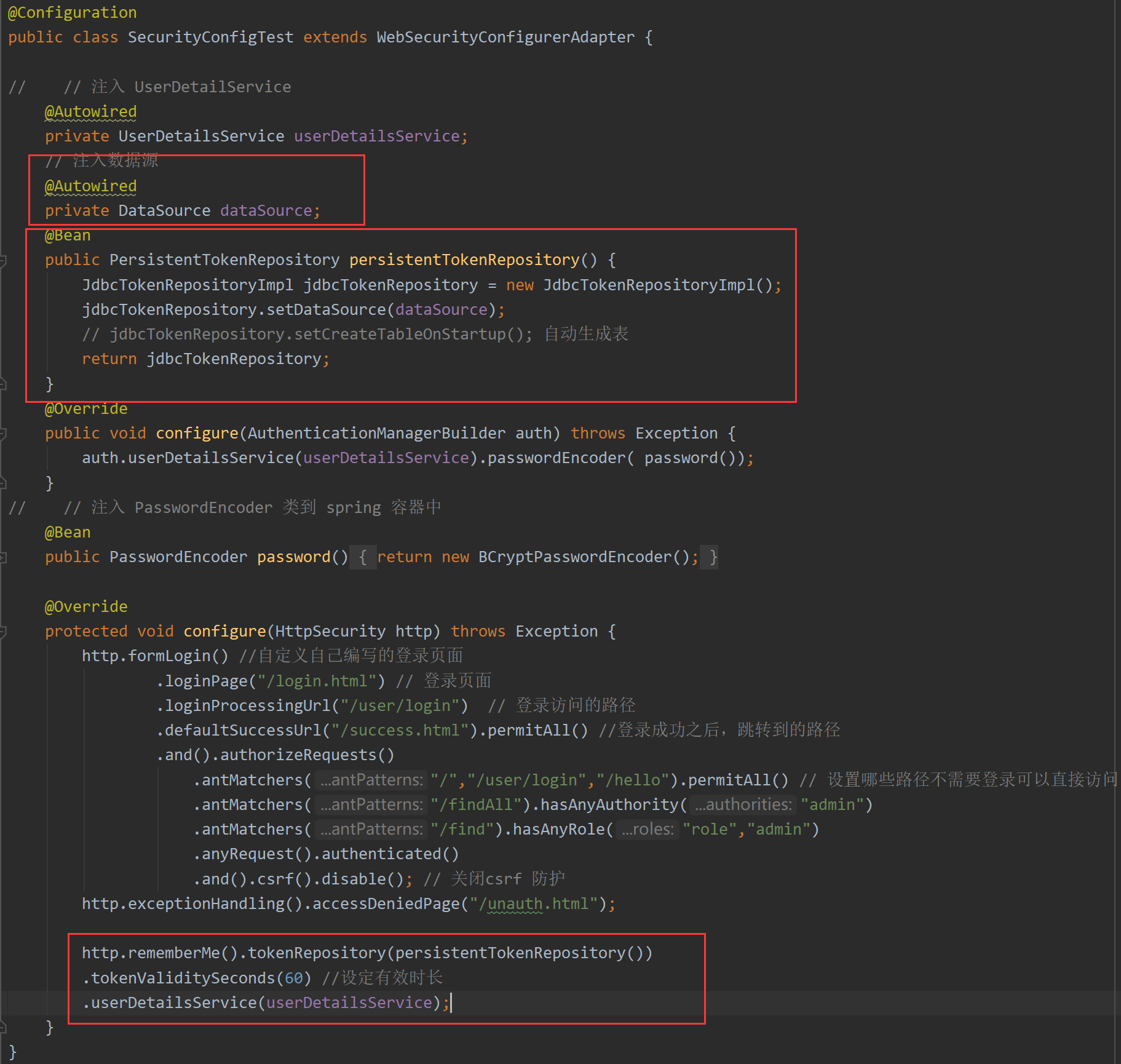

1.2 编写配置类

// 注入数据源

@Autowired

private DataSource dataSource;

// 配置对象

@Bean

public PersistentTokenRepository persistentTokenRepository() {

JdbcTokenRepositoryImpl jdbcTokenRepository = new JdbcTokenRepositoryImpl();

jdbcTokenRepository.setDataSource(dataSource);

// jdbcTokenRepository.setCreateTableOnStartup(); 自动生成表

return jdbcTokenRepository;

}

http.rememberMe().tokenRepository(persistentTokenRepository())

.tokenValiditySeconds(60) //设定有效时长

.userDetailsService(userDetailsService);

1.3 在登录页面中添加一个复选框

<!DOCTYPE html>

<!-- 需要添加

<html xmlns:th="http://www.thymeleaf.org">

这样在后面的th标签就不会报错

-->

<html xmlns:th="http://www.thymeleaf.org">

<head lang="en">

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8"/>

<title>xx</title>

</head>

<body>

<h1>表单提交</h1>

<!-- 表单提交用户信息,注意字段的设置,直接是*{} -->

<form action="/user/login" method="post">

<input type="hidden" name="${_csrf.parameterName}" value="${_csrf.token}" />

<input type="text" name="username" />

<input type="text" name="password" />

<div>

<lable>记住我:</lable>

<input type="checkbox" name="remember-me"> <!--这里的name="remember-me" 是必须的 -->

</div>

<input type="submit" />

</form>

</body>

</html>

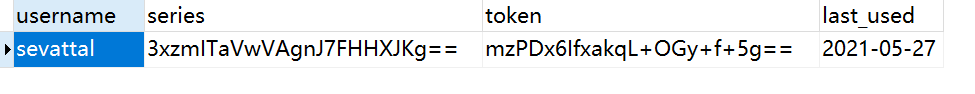

1.4 测试登录

当我们登入成功后,可以看到 security为我们自动封装的数据已经储存到数据库中了

2. CSRF

csrf指的是:跨站请求伪造(Cross-site request forgery),也被称为one-click attack 或者 session riding 通常缩写为 CSRF 或者 XSRF,是一种挟制用户在当前已经登录的 Web 应用程序上执行非本意的操作的攻击方法。跟跨网站脚本(XSS)相比,XSS 利用的是用户对指定网站的信任,CSRF利用的是网站对用户网页浏览器的信任。

跨站请求攻击,简单地说,是攻击者通过一些技术手段欺骗用户的浏览器去访问一个自己曾经认证过的网站并运行一些操作(如发邮件,发消息,甚至财产操作如转账和购买商品)。由于浏览器曾经认证过,所以被访问的网站会认为是真正的用户操作而去运行。这利用了 web中用户身份验证的一个漏洞:简单的身份验证只能保证请求发自某个用户的浏览器,却不能保证请求本身是不是用户自愿发出的

2.1 在 spring security 中 默认是开启的。只需要在表单提交中添加一个隐藏对象,就可以实现

<!-- 使用模板引擎 -->

<input type="hidden" th:name="${_csrf.parameterName}" th:value="${_csrf.token}" />

实现原理:

在session中存放一个 token,保护 post,put,delete 请求,判断提交的请求中 token与session 中的是否一致,相同则放行